V posledných týždňoch sa raketovou rýchlosťou šíri nový botnet s názvom Hajime. Infikuje zariadenia, ktoré používajú operačný systém RouterOS od spoločnosti MikroTik. Tieto zariadenia používa veľa našich zákazníkov, ale aj my vo VNETe, preto som sa rozhodol napísať článok o tom, ako sme botnet Hajime na zariadeniach identifikovali a efektívne sa voči nemu bránili.

Ako sa Hajime dostane do zariadenia

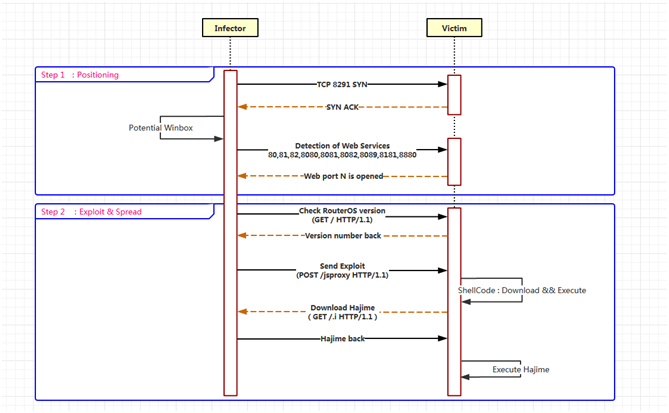

Botnet Hajime na svoje šírenie využíva zraniteľnosť sieťových zariadení s názvom Chimay Red. Táto zraniteľnosť bola objavená americkou CIA a verejnosti je známa potom, čo ju zverejnil portál WikiLeaks. Chimay Red opisuje bezpečnostnú slabinu v operačnom systéme RouterOS, vyvinutým a používaným v zariadeniach od výrobcu MikroTik, tá umožňuje vložiť a vykonať škodlivý kód na infikovanom zariadení. Hajime vykonáva z infikovaného zariadenia ďalej útok cez viacero prihlásení protokolom telnet na rôzne IP adresy. Spôsob akým sa škodlivý kód dostane do zariadenia je znázornený na nasledujúcom obrázku.

Ako vidíme na obrázku, botnet postupuje vo viacerých krokoch pred samotným napadnutím zariadenia, a to:

- Overenie otvoreného TCP portu 8291 – tento port sa štandardne využíva na komunikáciu so softvérom Winbox – konfiguračným softvérom od spoločnosti MikroTik. Ak zariadenie na tomto porte počúva, predpokladá sa, že používa RouterOS ako svoj operačný systém.

- Overenie dostupnosti webovej služby – ďalej je nutné overiť, či má zariadenie aktívnu webovú službu, cez ktorú môže botnet Hajime šíriť. Ako vidíme na obrázku, overuje sa viacero otvorených TCP portov. Útok sa ďalej vykonáva cez webové rozhranie.

- Zistenie verzie RouterOS – spoločnosť MikroTik vydala na zraniteľnosť Chimay Red záplatu vo verzii 6.38.5, a preto botnet kontroluje, či je verzia RouterOS nižšia. Útok pokračuje iba ak je splnená táto podmienka.

- Podstrčenie scriptu na stiahnutie Hajime súboru – súbor s kódom Hajime nie je možné poslať cez webové rozhranie, a preto sa najskôr podstrčí script, ktorý donúti infikované zariadenie stiahnuť si botnet samo.

- Stiahnutie a vykonanie Hajime botnetu – napadnuté zariadenie si stiahne škodlivý súbor Hajime samo a následne môže Hajime začať “pracovať“.

Ako sa prejavuje infikované zariadenie

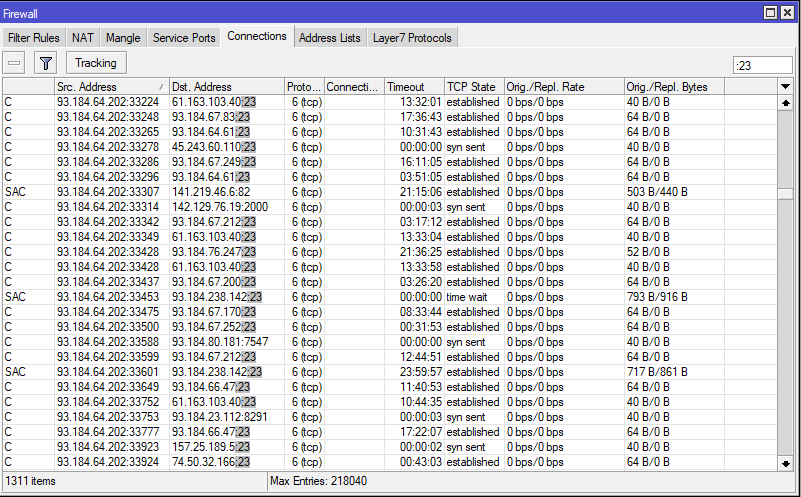

V prvom rade je v prípade nakazeného zariadenia možné vidieť podozrivo veľa telnet spojení. Infikované zariadenie sa samo snaží útočiť vytváraním spojení protokolom telnet na rôzne IP adresy v sieti. Pri analýze komunikácie z daného zariadenia je teda možné pozorovať množstvo komunikácie, ktorá ma vždy cieľový port 23 (telnet) a zdrojovú IP adresu infikovaného zariadenia:

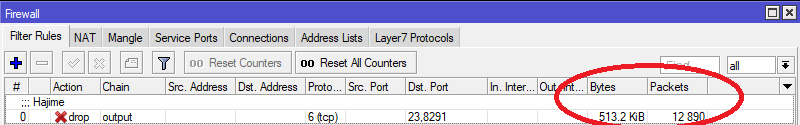

Vhodná pomôcka je aj aplikácia firewall pravidla blokujúceho cieľový TCP port 23 na tzv. “output chain“ (komunikácia vytvorená na danom zariadení). Ak sa nejaká komunikácia zhoduje s daným pravidlom, zvýši sa počítadlo, pre toto pravidlo. V prípade infikovaného zariadenia vidíme neustále zvyšujúce sa počítadlo zhody:

Taktiež sa môžeme na tento fakt pozrieť z druhej strany. Ak v logoch vidíme priveľa pokusov o prihlásenie cez telnet z jednej IP adresy iného zariadenia, môžeme dopredu predpokladať, že je infikované. Prax síce ukazuje, že takáto predikcia na základe odhadov sa väčšinou nevypláca, stojí to však minimálne za overenie zariadenia na danej IP adrese.

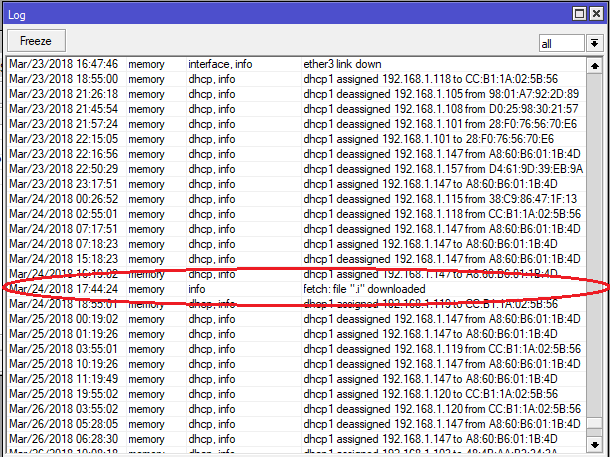

V druhom rade nám môžu pomôcť log záznamy. Keďže si zariadenie samo musí stiahnuť súbor so škodlivým kódom (bod 5. v predošlej kapitole), je táto akcia „zalogovaná“. Súbor sa nazýva “i“ a konkrétny log záznam je vidno na nasledujúcom obrázku:

Ako sa brániť (nielen) proti Hajime

Aj keď je téma bezpečnosti často spomínaná, pravdou je, že je aj často podceňovaná, prípadne sa na bezpečnosť sieťových zariadení dbá menej, ako treba. Pokúsim sa teda uviesť zopár jednoduchých rád ako predchádzať podobným útokom.

Majte aktuálnu verziu operačného systému/softvéru

Každý sieťový administrátor sa už stretol so zariadením, ktoré bolo raz nainštalované a odvtedy je v prevádzke – bez zmeny. Keďže je veľmi príjemné obsluhovať zariadenia bez nutnosti údržby, bežne sa stáva, že zariadenie má starú verziu operačného systému náchylnú na zraniteľnosti. Väčšina zodpovedných výrobcov však vydáva záplaty na objavené zraniteľnosti. Tak je tomu aj tento raz, keďže Hajime sa do zariadenia nedostane od RouterOS verzie 6.38.5. Zároveň novšie verzie obsahujú taktiež fix, ktorý zbaví botnetu už infikované zariadenie.

Aplikujte vhodné firewall pravidlá

Ako každý iný vírus alebo škodlivý kód, aj Hajime sa musí do zariadenia dostať z iného zariadenia. Je preto vhodné obmedziť komunikáciu na sieťové zariadenie. Firewall použitý v RouterOS umožňuje vkladať pravidlá na prichádzajúcu komunikáciu na zariadenie (a neovplyvniť prechádzajúcu komunikáciu). Jedná sa teda o DROP pravidlo na “input chain“, ktoré môže zakázať prístup na zariadenie zo všetkých iných IP adries ako je napríklad IP adresa lokálnej siete, napriklad:

/ip firewall filter add action=drop chain=input dst-port=22-23,80,8291 protocol=tcp src-address=!192.168.1.0/24

V prípade infikovaného zariadenia nám môže ako “hotfix“ pomôcť podobné pravidlo na všetku odchádzajúcu komunikáciu, a teda “output chain“.

Nepoužívajte štandardné TCP porty pre manažment zariadenia

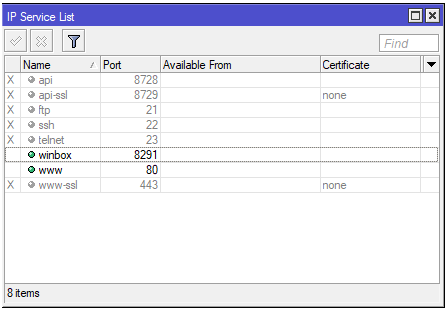

Viem, že tento druh ošetrenia sa môže zdať otravný pri ďalšej práci so zariadením. Faktom však je, že botnet Hajime, a aj veľa iných škodlivých softvérov, používa na infiltrovanie iba známe TCP porty. V tomto prípade sa jedná o port 8291 pre rozhranie Winbox a “podobné“ porty pre web rozhranie – 80, 81, 82, 8080, 8081, 8089, 8181 8880. Zmenou týchto portov (hlavne portu 8291) je možné zabrániť infikovaniu zariadenia. RouterOS umožňuje zmenu týchto portov pod záložkou IP/Services:

Buďte informovaní

Mnoho výrobcov informuje svojich zákazníkov o dôležitých novinkách týkajúcich sa ich zariadení prostredníctvom mailových newsletter-ov. U serióznych vendorov bývajú tieto novinky často užitočné a neobsahujú len reklamu na ďalšie nové výrobky. Aj MikroTik informoval svojich zákazníkov len pár dní po rozšírení botnetu Hajime. Rovnako sa oplatí sledovať stránky výrobcov, pretože podobné informácie zverejňujú aj na svojich stránkach a používateľských fórach, ako tomu bolo aj v tomto prípade.

Sledujte logy

Akokoľvek sa táto rada môže zdať jednoznačná, faktom je, že centralizovaná správa a analýza logovacích záznamov môže odhaliť rôzne problémy. V spojení s monitorovacími systémami (napr. Zabbix), je zároveň možné významne skrátiť reakčný čas riešenia daného problému. Z môjho pohľadu teda stojí za zváženie použitie podobného typu monitoringu minimálne vo väčších IT riešeniach.

V našej sieti sme, vďaka šikovnosti mojich kolegov, zaznamenali útok pred oficiálnym vyhlásením výrobcu. Vďaka čomu sme zariadenia, ktoré naším zákazníkom spravujeme a aj naše zariadenia vedeli rýchlo a efektívne voči Hajime ochrániť. V článku som zhrnul všetky dôležité fakty z našich skúseností, avšak budem rád ak sa podelíte so svojimi postrehmi s podobnými útokmi, prípadne vlastnými spôsobmi zabezpečenia sieťových zariadení.