V priebehu februára 2014 bol v Európe zaznamenaný jeden z najsilnejších DDoS útokov. DDoS je skratka z anglického Distributed Denial of Service. Zjednodušene povedané ide o útok, pri ktorom sa veľké množstvo počítačov snaží svojimi požiadavkami zahltiť konkrétne severy, služby, prípadne infraštruktúru obete. Tie na také množstvo požiadaviek nie sú pripravené a pod ich náporom sa stávajú nedostupnými.

Kde, kedy a kto bol zasiahnutý?

Koncom roka 2013 sa rozšírili útoky cez NTP protokol, ktorý je bežne využívaný na synchronizáciu času. Ak ste niekedy na počítači / smerovači využili synchronizáciu času, pre komunikáciu so servermi a získanie presného času bol použitý práve protokol NTP (Network Time Protocol).

Dňa 10. februára 2014 došlo k nevídanému útoku, ktorého intenzita sa blížila k hranici 400Gbps, pričom využíval práve nedokonalosť protokolu NTP. Útokom bol napadnutý zákazník francúzskeho poskytovateľa cloudových služieb, spoločnosti CloudFare, ako aj mnoho serverov ďalších spoločností. Podľa CloudFare bolo pri tomto útoku použitých 4529 serverov z 1298 rôznych sieti., pričom každý zo serverov prispel k útoku silou priemerne 87Mbps toku dát.

Prečo práve NTP protokol?

NTP protokol je jedným z najstarších sieťových protokolov. Referenčná implementácia NTP, publikovaná v rámci NTP Project (http://www.ntp.org), umožňuje klientovi požiadať o zoznam zariadení, s ktorými NTP server nedávno komunikoval. Klient tento zoznam získa odoslaním požiadavky „monlist“, pričom tento môže obsahovať až 600 IP adries. Na základe toho je aj malý paket /v tomto prípade nazývaný datagram, keďže protokol NTP pracuje nad protokolom UDP/ s požiadavkou „monlist“ schopný vygenerovať veľkú reakciu.

Najviditeľnejšie sa to prejaví najmä na serveri, kde zoznam obslúžených klientov obsahuje maximálnych možných 600 záznamov. Pomer medzi veľkosťou požiadavky odoslanej serveru a prijatou odpoveďou sa nazýva faktor zosilnenia (amplification ratio). Pri tomto type útoku sa faktor zosilnenia pohybuje okolo úrovne 450-600. Sfalšovaním zdrojovej adresy datagramu pri odoslaní požiadavky monlist, je možné smerovať odpoveď na ľubovoľnú IP adresu dosiahnuteľnú NTP serverom. Posielanie veľkého množstva takto upravených datagramov následne generuje obrovský tok dát smerujúci na obeť útoku.

Najväčší európsky DDoS útok a VNET

Na útok boli zneužité aj nezabezpečené servery našich zákazníkov, nachádzajúce sa vo VNET sieti. O samotnom útoku sme boli notifikovaní z niekoľkých nezávislých zdrojov. Z externých zdrojov nás notifikovali spoločnosti spravujúce IT infraštruktúru klientov, na ktorých bol vedený útok z našej siete. Z interných zdrojov to boli notifikácie pochádzajúce z jednotlivých komponentov nášho interného monitoringu.

- Monitoring prostredia

Sledované ukazovatele výkonu na aktívnych prvkoch v sieti indikovali extrémne zvýšenie záťaže. - NFSEN

Aplikácia, ktorá analyzuje dáta zasielané protokolom netflow a v reálnom čase vytvára štatistiky sieťovej prevádzky, nás upozornila na prudké zvýšenie aktivity na porte 123/UDP, používanom protokolom NTP.

Keďže sa intenzita NTP komunikácie extrémne zvýšila, pristúpili sme k penetračnému testovaniu všetkých našich IP adries. Testovanie bolo vykonane s použitím nástroja nmap:

nmap -sU -pU:123 -Pn -n --script "ntp-monlist" -oN /tmp/otvorene_ntp -iL subnety.txt

V súbore subnety.txt boli v CIDR notácii zapísané rozsahy skenovaných IP adries. Výsledky boli následne zapísané do súboru otvorene_ntp, z ktorého sme s použitím programu awk získali IP adresy NTP serverov, reagujúcich na požiadavku monlist:

awk -vn=4 '/monlist/{p[NR-n]p[NR]p[NR+n]};(NR-n in p){print l[NR%n]};{l[NR%n]=$0};END{for(i=NR-n+1;i<=NR;i++)if (i in p) print l[i%n]}' otvorene_ntp | grep 'scan report' | awk '{print $5}'

V našom prípade boli testy vykonané zo servera mimo nášho autonómneho systému a jeho výsledkom bola identifikácia približne 80-tich IP adries s aktívnou službou NTP servera, odpovedajúcou na požiadavku monlist.

V prípade, že nemáte možnosť testovať dostupnosť nezabezpečenej služby NTP mimo vášho autonómneho systému, je možné využiť projekt http://openntpproject.org/. S jeho pomocou môžete otestovať podsiete veľké až 22 bitov (1024 ip adries). Ako výsledok testovania získate veľkosť odpovede NTP servera na požiadavku monlist.

Po identifikovaní zneužiteľných serverov sme ihneď kontaktovali osoby zodpovedné za prislúchajúce IP adresy. E-mailom sme rozoslali podrobnú informáciu aj s návodom, ako bezpečnostný nedostatok odstrániť. Zároveň sme zákazníkov informovali aj prostredníctvom správy SMS aby mohli okamžite reagovať a dôležitý e-mail náhodou neprehliadli. Už do pár minút po rozoslaní bezpečnostného upozornenia sme na štatistikách toku dát mohli pozorovať významnú zmenu.

Aký vplyv má útok na zneužitý server?

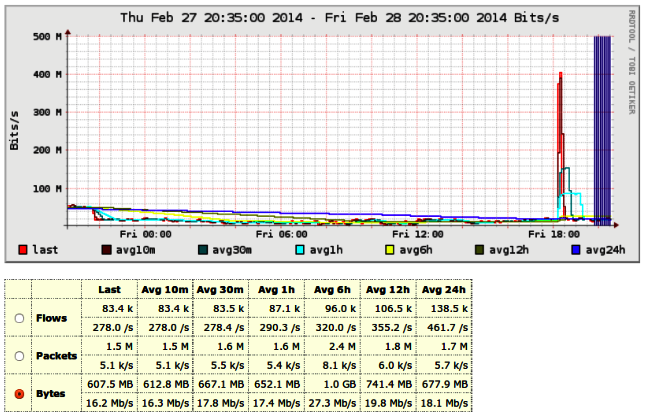

O akútnosti opatrení svedčí aj nasledovný prípad, kedy došlo k spusteniu stroja s nezabezpečenou službou NTP, ktorý bol počas nášho testovania vypnutý. Na jeho prítomnosť nás upozornil práve NFSEN spracúvajúci informácie protokolu Netflow.

Ako môžete vidieť na grafe, pri dnešnej rýchlosti pripojenia v dátových centrách a výkonnosti serverov nie je problém takýmto spôsobom generovať útok o sile 400Mbps, len s použitím jediného nezabezpečeného servera pripojeného rýchlosťou 1 Gbps . Je dôležité pripomenúť, že namerané hodnoty nemusia vyjadrovať strop a celková sila útoku mohla byť ovplyvnená ďalšími faktormi, ako napríklad konfiguráciou aktívnych procesov a služieb, nastavením operačného systému ako aj momentálnym vyťažením servera inými procesmi.

Je potrebné si uvedomiť, že takéto zneužitie negatívne ovplyvňuje samotný server:

- predlžuje dobu odozvy

- zvyšuje stratovosť paketov na sieťovom rozhraní

- zneužívaná služba NTP extrémne zaťažuje CPU servera

Jeho následkom je zníženie dostupnosti nezabezpečeného servera, zvýšenie spotreby energie, ako aj nárokov na chladenie. V neposlednom rade je preto významný aj finančný rozmer napadnutia.

Ako už bolo uvedené NTP DDoS s využitím MONLIST požiadavky je mimoriadne efektívny útok s faktorom zosilnenia až 650, čo v kombinácii s vysoko-rýchlostným pripojením servera znamená extrémnu záťaž, nielen na obeť/cieľ útoku, ale aj na samotný zneužitý server.

V ďalšom pokračovaní blogu sa venujeme analýze nezabezpečených zariadení, spôsobom ochrany proti takémuto útoku, ako aj tipom pre udržanie siete v dobrej kondícii. Viac už na Ako účinne bojovať proti zneužitiu zariadenia na DDoS útok NTP

Tento blog bol pripravený v spolupráci s našim sieťovým špecialistom Vincentom Vlkom.

Zdroje:

[1] http://blog.cloudflare.com/technical-details-behind-a-400gbps-ntp-amplification-ddos-attack

[2] http://nmap.org

[3] http://en.wikipedia.org/wiki/AWK

Dobrý článok Peto! Presne to sa stalo aj u nás, DC vo FRA a problém bola amplifikácia.

s pozdravom, M.

Dobry clanok Peto, ako vzdy. Jasne, strucne, prehladne. Len tak dalej.

Drzim palce. ig.