Je streda večer som v posilke nachádzam sa niekde medzi treťou a štvrtou sériou obľúbeného cviku bench press. V tom si spomínam na sľub, ktorý som dal kolegyni Lenke z marketingu, že ešte dnes napíšem blog o aktuálnej téme posledného DDoS útoku. Ten bol výnimočný nie len svojou silou, ale aj požiadavkou o vyplatenie „výpalného“. Nuž začnem tým, že si vymyslím osnovu: všeobecný úvod do problematiky, kriminálna zápletka, útok, podrobnejšie technické informácie, rozuzlenie, epilóg.

DDoS (Distributed denial of service) je útok vedený z viacerých zdrojov naraz, pričom útočiace zariadenia posielajú cieľovej službe, serveru alebo sieti veľké množstvo požiadaviek a tým dochádza k zahlteniu. Obvyklým spôsobom ako zaútočiť z mnohých cieľov súčasne je útočiť prostredníctvom botnetu. Botnet je sieť infikovaných počítačov. V tomto prípade ako si povieme neskôr boli na útok zneužité najmä „deravé“ domáce a kancelárske zariadenia zo všetkých kútov nášho sveta. Obrana pred DDoS útokmi je ťažkým orieškom, keďže hlavným problémom je odlíšiť takúto dátovú prevádzku od tej regulárnej. Najúčinnejšia je behavioralistická analýza, ktorá je však veľmi náročná a sila útoku je pri nej veľmi dôležitým často až KO kritériom. Keďže u nás hostujeme množstvo zaujímavých projektov máme bohaté skúsenosti, či už s menšími, väčšími, volumetrickými alebo aplikačnými DDoS útokmi. Poďme sa teda spolu pozrieť na to v čom bol posledný útok iný a prečo ho mohli zaznamenať aj naši zákazníci.

Pondelok 20.4.2015 tesne pred útokom, si našiel náš zákazník zaujímavý e-mail v schránke, vyberám pútavé pasáže.

Your site is going under attack unless you pay XYZ Bitcoin. Please note that it will not be easy to mitigate our attack, because our current UDP flood power is 400-500 Gbps, so don't even bother. IMPORTANT: You don’t even have to reply. Just pay XYZ BTC to **bitcoin address** – we will know it’s you and you will never hear from us again. But if you ignore us, and don't pay within 24 hours, long term attack will start, price to stop will go to 2 x XYZ BTC and will keep increasing for every hour of attack. IMPORTANT: It’s a one-time payment. Pay and you will not hear from us ever again! We do bad things, but we keep our word.

Samotný útok bol iniciovaní na obed o 12:30 a okamžite plne zahltil 5 uplinkov, každý o kapacite 10 Gbps, k rôznym zahraničným dodávateľom internetovej konektivity. Na základe tejto skutočnosti poznáme jeho minimálnu silu, ktorá je daná súčtom konektivít do sveta okrem priamych prepojení s inými operátormi – peeringami. Môžeme teda konštatovať, že ide o doposiaľ najväčší zaznamenaný DDoS útok na Slovensku.

Na základe analýzy zozbieraných dát protokolom NetFlow sme zistili, že na tento volumetrický DDoS útok boli v prevažnej miere zneužité domáce a kancelárske zariadenia z celého sveta ako domáce routre, webkamery, tlačiarne, smart televízory či zopár krvilačných chladničiek. Na základe minuloročnej tlačovej správy Prolexic Security Engineering & Response Teamu (PLXsert) je vo svete zraniteľných zariadení na sieti minimálne 4,1 milióna. Potenciálny útočníci tak majú teoreticky k dispozícii ozaj zaujímavú palebnú silu Na reflektívny DDoS útok je využívaný Simple Service Discovery Protocol (SSDP), ktorý je súčasťou Universal Plug and Play (UPnP) štandardu používaného práve v týchto zaradeniach. Napriek tomu však považujem za priam utopické, žeby boli v budúcnosti tieto existujúce, vo veľkej miere domáce zariadenia, „zaplátané“.

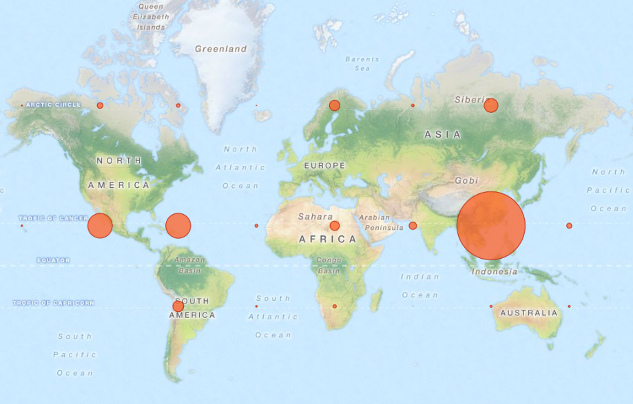

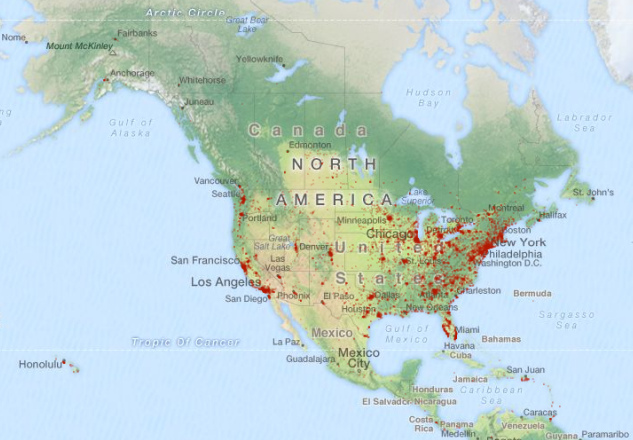

Náš monitorovací systém nás na neštandardnú situáciu prebiehajúcu v našej sieti ihneď upozornil. Nižšie prikladám veľmi zaujímavé obrazové výstupy zo spomínaného dohľadového systému:

Geografické rozloženie útoku podľa množstva dát, ktoré smerovali do našej siete

Geografické rozloženie útoku podľa množstva dát, ktoré smerovali do našej siete

Rozmiestnenie infikovaných zariadení využitých pri útoku na severoamerickom kontinente

Rozmiestnenie infikovaných zariadení využitých pri útoku na severoamerickom kontinente

Tento útok sa nám podarilo „zažehnať“ do 35 minút vďaka tomu, že nakupujeme IP konektivitu priamo od najväčších svetových TIER1 operátorov. Tí disponujú obrovskými kapacitami, ktoré je ťažké zahltiť a taktiež máme s nimi dohodnuté presné techniky postupu pri vzniku krízových situácií. V tomto prípade bol okrem ACL filtrovania využitý ajBGP Remote Triggered Black Hole Filtering(RTHB). Ďalej sme museli ešte riešiť viacero dozvukov tohto útoku na úrovni našej siete.

Dátová prevádzka klienta bola následne presmerovaná cez jedno z väčších európskych scrubbingových centier. Toto konkrétne je schopné prečistiť až rádovo stovky Gbps dát. Útočníci, ale kontaktovali nášho klienta opäť s tým, že posúvajú deadline na vyplatenie výpalného:

"We will extend the deadline until the end of day (GMT) just to make sure you had enough time to act."

Útoky na klienta pokračovali aj naďalej, ale vďaka účinnému filtrovaniu boli už neúspešné. Zazvonil zvonec a rozprávky je koniec…

..

My však nežijeme v rozprávke a tak boj bude pokračovať ďalej, verím však, že s našimi skúsenosťami, technickými kapacitami, silnými partnermi po našom boku a v neposlednej rade novými protokolmi a technológiami nakoniec zvíťazíme! ;)

Like a sir! :D Vypadky som sice zaregistroval ale boli naozaj kratke a vzhladom k dlhodobej stabilite pripojenia absolutne zanedbatelne :) gj

Ono ten DDoS utok sa da zistit nie len behavioralnou analyzou, ale jednoducho z tokov bez nutnosti pouzitia behavioralnej analyzy. Vyhoda je v tom, ze akonahle dochadza k volumetrickemu utoku po sieti, prvky na hranici, ktore su pod utokom jednoducho posielaju akekolvek Flow o tejto informacii a na zakalde toho moze byt utok mitigovany spolocne uz so spominanym scrubbing centrom (alebo nejakym inym out-of-band riesenim). Cize, pokial by sa to zozbieralo na zaciatku na urovni tokov a vyhodnotilo, k ziadnemu utoku alebo vypadku by nemuselo dojst. https://www.invea.com/cs/produkty-sluzby/flowmon/flowmon-ddos-defender

V clanku som predsa behavioralnu analyzu spominal v suvislosti s obranou, na urovni scrubbing centra, a nie so samotnou detekciou. V texte su pouzite prave obrazky z nasho dohladoveho systemu, ktory pracuje v realnom case na zaklade automatizovanej analyzy datovych tokov z NetFlow exportov. S naslednym generovanim obrannych ACL pravidiel a PBR, co ako som priznal pri takto masivnom DDoS utoku uz nestacilo. Aktualne pracujeme na automatizacii RTHB. Viem, ze ste le nedavno prisli na trh prave s nastrojom, ktory sa snazi adresovat prave tieto moderne hrozby v podobe produktu FlowMon DDoS Defender. Tento produkt povazujem za velmi zaujimavy a unikatny, nebudem teda Vas prispevok povazovat za uplny spam! :)

Pán Németh, článok zaujímavý, no dovolil by som si upozorniť Vás na vetu „Samotný útok bol iniciovaní…“. Skoro mi oko vyvalilo!

Prípadne aj v prvej vete, tam by sa celkom zišlo zopár čiarok.

Veď skúste článoček pred zverejnením poslať kolegyni Lenke. Ona tieto hlúposti iste odhalí a rada opraví… A potom bude v súlade obsah aj forma. OK? :-)

Pripomienku samozrejme akceptujem… ;) Pripadne este predtym poslem mame, penzionovanej ucitelke slovenskeho jazyka, na gramaticku/pravopisnu kontrolu. :)