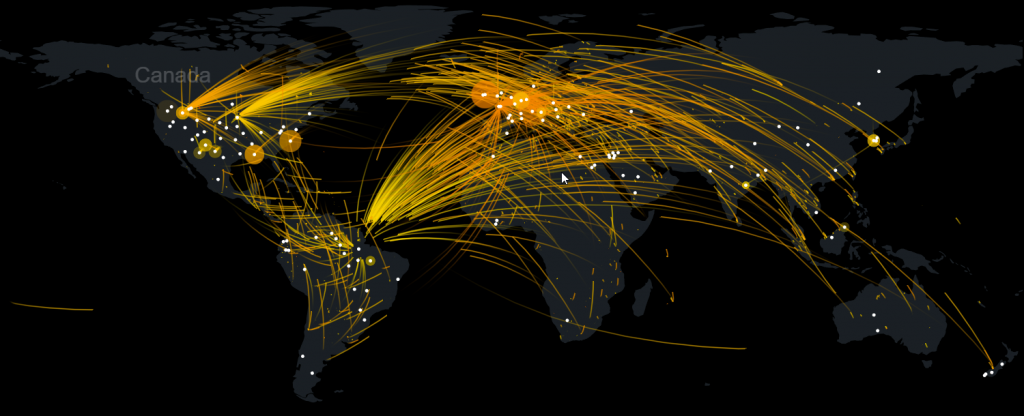

Už v minulosti sme sa v blogoch viackrát venovali téme DDoS útokov, tak prečo to omieľame stále dookola? Pretože ubrániť sa DDoS útoku stále nie je vôbec jednoduché a ako stúpa sofistikovanosť útokov, spolu s tým sú potrebné stále nové a nové riešenia. Aby ste si vedeli predstaviť, aké silné DDoS útoky sa dejú vo svete práve v tejto chvíli, môžete si pozrieť stránky https://horizon.netscout.com/ alebo http://www.digitalattackmap.com.

Netscout eviduje za mesiac máj najsilnejší útok o sile 384 Gb/s a 214 Mp/s (miliónov paketov za sekundu). Obzvlášť zarážajúci je najdlhší útok v trvaní takmer 7 dní. Amazon vo svojej správe o službe AWS Shield za prvý štvrťrok 2020 uviedol, že zaznamenal rekordný útok o sile 2.3 Tb/s.

STAČÍ FIREWALL AKO OBRANA?

Ochrana na úrovni firewallu je síce z hľadiska kybernetickej bezpečnosti vhodná, ale na DDoS útoky „hrubou silou“ to jednoducho nestačí. Treba si uvedomiť, že firemné pripojenie býva z hľadiska kapacity pripojenia často obmedzené. Ani stredné až väčšie firmy na Slovensku väčšinou nemajú internetové pripojenie s prenosovou kapacitou nad 1Gb/s. Dokonca ani v prípade 10 Gb/s linky sa nič nerieši. Pri dnešných ponukách rýchleho optického internetu nie je problém vygenerovať takýto útok z niekoľkých domácich počítačov. Samozrejme, v prípade veľkoobjemového (volumetrického) útoku sa linka od internetového poskytovateľa zaplní nepotrebnými dátami od útočníka a internetové pripojenie nie je možné využívať pre biznis, čo môže spôsobiť výrazné finančné straty.

Druhou možnosťou sú rôzne sofistikované útoky na transportnej vrstve sieťového modelu, takzvaná L4. Pri nich útočník otvára také množstvo TCP spojení, že zariadeniam ako firewally, ktoré si držia v pamäti všetky otvorené spojenia, sa vyčerpajú dostupné systémové prostriedky a opäť efektívne dôjde k odopretiu služby, keďže firewall prestane odpovedať, preposielať pakety atď. V oboch prípadoch teda firewall, či už hardvérový alebo softvérový, nedokáže zabrániť útoku.

TAKŽE AKO NA TO?

Zostáva nám teda možnosť riešiť tento problém o úroveň vyššie, teda v spolupráci s internetovým poskytovateľom. Kvôli distribuovanej povahe DDoS útokov nie je možné problém riešiť pomocou access-listov na smerovačoch, keďže zdrojových adries je veľké množstvo, často i tisíce. Navyše, útočník môže používať spoofing IP adries – technika, pri ktorej umelo upravuje hlavičku paketov pri útoku a zmení im zdrojovú IP adresu na nejakú náhodnú. Týmto spôsobom sa útok môže tváriť, ako keby pochádzal od miliónov rôznych počítačov. Áno, dá sa filtrovať na základe cieľových adries, čo je však bez použitia automatizácie administratívne náročné riešenie a navyše existujú vhodnejšie techniky, ktoré si predstavíme nižšie.

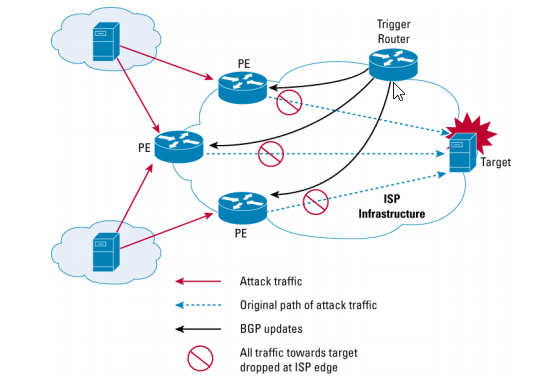

ČIERNA DIERA

Jednou z validných techník obrany je filtrovanie RTBH (Remotely Triggered Black Hole). Voľne to môžeme preložiť ako na diaľku spustená čierna diera :) Pomocou protokolu BGP je možné zadefinovať, ktoré IP adresy zákazníka sú pod útokom a následne prevádzku na tieto IP adresy kompletne nasmerovať do čiernej diery – zahodiť ju ešte pred tým, ako môže vyťažovať linku zákazníka. Ako to presne funguje? V prvom rade musíme získať informáciu, na akú IP adresu sa útočí, čiže aký je cieľ útoku. Toto je možné napríklad analýzou prevádzky siete, ktorú môžeme sledovať pomocou protokolu netflow a následne tieto dáta vhodne interpretovať. Pri vhodne použitých vizualizáciách je potom možné objaviť rôzne anomálie v objeme prenášaných dát, či v počte spojení -> ciele útoku. Následne sa využije externý smerovač (môže byť aj virtualizovaný) podporujúci BGP protokol a informáciu o cieľoch útoku rozdistribuuje po celej sieti. Cieľovým IP adresám útoku sa nastavia 2 dôležité parametre. Jeden z nich je next hop – informácia, kam sa má paket poslať a tento sa umelo zmení tak, aby namiesto pôvodného cieľa ku zákazníkovi, smeroval na smerovače, ktoré všetky tieto pakety zahodia – padnú do čiernej diery :) Dané smerovače totiž majú nastavenú tzv. Null route. Null0 je virtuálne rozhranie na smerovači a všetku prevádzku nasmerovanú na toto rozhranie smerovač zahodí.

192.0.2.1/32 Null0 description rtbh-discard-route

Druhým dôležitým parametrom je BGP komunita. Voľne to môžeme chápať ako nejakú číselnú nálepku, ktorú nalepíme na IP adresu/rozsah. Následne posielame BGP update aj s touto nálepkou našim nadnárodným internetovým poskytovateľom. Títo vďaka správnej nálepke zabezpečia, že filtrácia prevádzky pre tieto IP adresy nastane už u nich a vôbec sa nedostane do našej siete, čo nám ušetrí starosti a prenosovú kapacitu v našej sieti. Rovnako využijú čiernu dieru.

VIEME VÁS OCHRÁNIŤ

Samozrejme, službu RTBH vieme poskytovať našim zákazníkom. Má to však zopár podmienok. V prípade, že zákazník chce rozhodovať o filtrovaní sám, musíme mať medzi sebou aktívne BGP prepojenie, cez ktoré nám oznámia IP adresy, na ktoré im útočia (použitím správnej nálepky – BGP komunity). Samozrejme, môže nastať situácia, pri ktorej sú už IP adresy pod útokom a zákazník buď nevie určiť cieľ útoku, alebo je linka už preťažená, takže BGP update by neprešiel. Vtedy je možné kontaktovať našu technickú podporu a my sa pokúsime identifikovať cieľ útoku a na požiadanie útok odfiltrovať. RTBH filtrácia má jednu veľkú nevýhodu. Cieľ útoku je efektívne odrezaný od prístupu na internet a tým pádom je DDoS útok v podstate úspešný. Takýto spôsob však aspoň ochráni zvyšok siete a IT infraštruktúry klienta a zabráni ešte väčším škodám. Existuje aj variácia RTBH, pri ktorej sa filtrujú zdrojové IP adresy útočníkov. Z môjho pohľadu však táto variácia nie je dobre škálovateľná kvôli už spomínanému distribuovanému charakteru útokov.

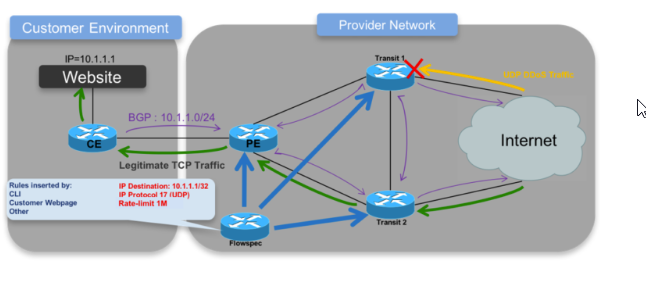

BGP FLOWSPEC

Jedným z nových spôsobov ako pristupovať k filtrácii DDoS útokov je novo zadefinovaná adresná rodina pre BGP – Flowspec. Pri RTBH pristupujeme k filtrácii naozaj tvrdo a všetko na cieľovú/zdrojovú adresu (podľa toho, ktorý typ sa použije) je zahodené, teda aj regulérna dátová prevádzka. Vďaka BGP Flowspecu je možné dynamicky inštruovať smerovač, ktoré spojenia chceme prepustiť, a ktoré zahodiť. Je možné vytvárať inštrukcie na základe

- zdrojovej adresy

- cieľovej adresy

- parametrov transportnej vrstvy L4 (tcp, udp porty, flagy, atď..)

- špecifických parametrov paketov (dĺžka, fragmenty, atď…)

BGP Flowspec definuje jednotlivé spojenia veľmi podrobne a jednotlivým spojeniam je možné dynamicky priradiť konkrétnu akciu. Flowspec umožňuje nasledujúce akcie:

- limitácia prevádzky (drop/police)

- Next-Hop Presmerovanie

- VRF Presmerovanie

- DSCP Značkovanie

Flowspec je protokol, ktorý sa postará o distribúciu inštrukcií pre smerovače, avšak opäť je nutné najskôr nejakým spôsobom zistiť vektor útoku – zdrojové, cieľové IP adresy, porty a ďalšie parametre. Na toto slúži už spomínaná analýza netflow dát či už pomocou vizualizácie alebo pokročilejšej behaviorálnej analýzy. Častokrát sa využívajú aj špeciálne zariadenia – sondy, ktoré “nakŕmime” netflow dátami alebo priamo reálnymi dátami pomocou zrkadlenia (mirroringu) rozhraní.

Je mnoho spôsobov ako pomocou Flowspecu pristupovať k mitigácii DDoS útokov, avšak nepríjemná správa je, že túto funkcionalitu musia podporovať smerovače. Ani výkonné smerovače používané v sieťach internetových poskytovateľov stále dostatočne neškálujú, aby bolo takéto riešenie plne použiteľné na filtráciu útokov priamo smerovačmi. Preto je využitie tohto protokolu stále len v začiatkoch.

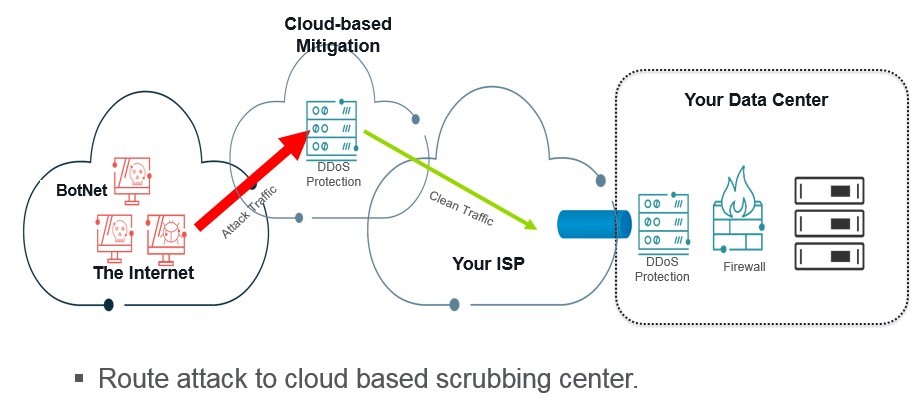

SCRUBBING

Hlavnou zbraňou proti DDoS útokom v súčasnosti je už spomínaný scrubbing alebo v slovenčine slangovo práčka. Môže ísť o hardvérové zariadenie, ktoré sa nachádza “in line”, čiže priamo v ceste prechádzajúcim dátam. Takéto riešenia sú kvôli drahému hardvéru vhodné len do určitej sily útoku. Výhodou je, že nie je potrebné žiadne ďalšie zariadenie (sonda). O všetko sa postará samotná hardvérová práčka. V prípade útoku zariadenie okamžite nasadí filtrovanie a útok zastaví automaticky bez negatívneho dopadu na klienta. Ďalšou možnosťou je nasadenie hardvéru “out of path” (zariadenie sa nachádza mimo tranzitných liniek). Tento typ je skôr vhodný pre internetových poskytovateľov a využíva sa už spomínané presmerovanie prevádzky cez protokol BGP. Samozrejme, opäť je potrebné analyzovať netflow dáta a presmerovanie spustiť “on demand”, čiže na vyžiadanie.

OPÄŤ TEN CLOUD

Momentálne asi najvyspelejším typom ochrany je využitie špecializovaných cloudových poskytovateľov, ktorí dokážu vyčistiť (vyprať) dátovú prevádzku za vás. Stačí im cez BGP oznámiť konkrétnu podsieť – zvyčajne /24, ktorá je aj najmenšou šíriteľnou podsieťou na internetových smerovačoch. Následne takýto poskytovateľ oznamuje tento rozsah IP adries do sveta ostatným veľkým hráčom – nadnárodným ISP poskytovateľom a vo výsledku je prichádzajúca internetová prevádzka pre tento rozsah /24 vždy smerovaná cez cloudovú práčku, ktorá prevádzku vyčistí a k zákazníkovi pritečú už len relevantné dáta. Naša spoločnosť cloudový scrubbing využíva a celý náš adresný priestor je týmto spôsobom chrániteľný. To znamená, že VNET vám vie na vyžiadanie poskytnúť aj takýto typ ochrany.

V článku sme si načrtli, že možnosti obrany naozaj existujú, treba o nich však vedieť a správne ich využiť, keďže každý typ útoku vyžaduje trochu iný prístup. Viacero zo spomenutých spôsobov nasadzujeme paralelne a niektoré vo vhodnej kombinácii aj priamo u väčších zákazníkov. Spomenul by som napríklad hybridnú ochranu voči DDoS, kde sa využíva hardvérová práčka od spoločnosti F5 Networks “in line” a v prípade masívneho útoku využívame BGP presmerovanie na cloudovú práčku.